Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- shellcode

- 보안이 미래다

- aireplay-ng

- 디도스

- 반사서버

- 초시대

- NAND

- WLAN

- 디스크

- 쉘코드

- WPA1

- E14-20T6S04X00

- NOR

- 2021-3156

- wep

- cmd

- Slim3

- airodump-ng

- 듀얼부팅

- DDos

- DOS

- aircrack-ng

- WPA3

- WPA-PSK

- 윈도우

- sudo

- 5G

- 이커시

- airmon-ng

- 무선랜

Archives

- Today

- Total

대학생들을 위한 IT

DDos(1) 본문

2020년 올 한해에 여러 교육기관 및 금융기관에 디도스 공격에 대한 협박 메일 및 실제 공격이 많이 이뤄졌었다.

필자도 금융기관에 근무를 하면서, 올해만큼 디도스 공격 이슈와 더불어 경계 태세 유지가 빡센 적이 없었던 것 같다.

따라서 이번엔 디도스에 관련해 포스팅을 해보겠다. 관련 내용들은 필자가 과거 보안기사를 공부했던 내용이 바탕이 되며, 간략한 설명으로 거시적으로 디도스에 대한 흐름을 읽어주었으면 한다.

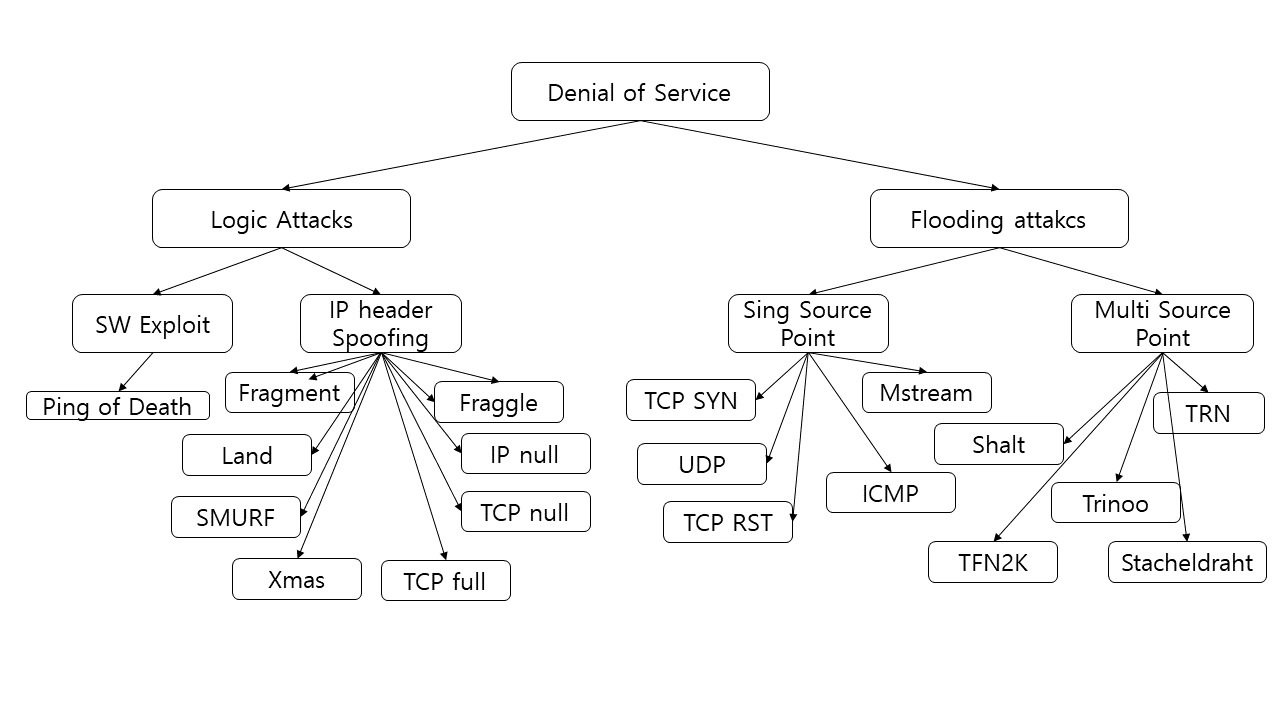

1. Dos(서비스 거부공격)

- Dos(Denial of Service)

- 시스템 데이터나 자원을 정당한 사용자가 적절한 대기 시간 내에 사용하는 것을 방해하는 행위

- 주로 시스템에 과부하를 일으켜 시스템 사용을 방해하는 공격

- posion 패킷 이용 / flooding 공격 유형으로 구분

*posion 패킷 : 네트워크를 처리하는 SW버그를 이용하여 SW가 중단되도록 보내는 특별한 패킷. ex) ping of death, teardrop

1) TCP SYN spoofing Attack

- TCP 3-way Handshaking 과정 중 Half-Open 연결 시도 취약점 이용

(외부로부터 접속 요청을 더 이상 받아들일 수 없음) - 공격자는 소스 IP 주소를 속이거나 도용된 SYN 패킷을 전송하고, 서버는 연결요청이 실패했다고 생각할때까지 SYN-ACK패킷을 계속 보내면서 TCP 연결 테이블에 해당 엔트리를 삭제 안시키고 계속 가지고 있음

- TCP 기반 서비스를 제공하는 모든 시스템에 피해

| 접속 타임아웃(Connection Time Out) 타이머 시간 ↓ |

| 연결요청 큐 사이즈 ↑ |

| IDS 설치 |

| 방화벽 |

| 요청된 연결의 중요한 정보를 쿠키에 암호화하여 저장한 후, 이를 서버의 초기 순번으로 전송 |

2) SMURF Attack

- IP 위장과 ICMP 특징 이용 공격

- 공격 서버의 IP위장 -> ICMP 브로드캐스트 -> 서버는 다수의 ICMP EHCO 수신 -> 성능저하

| 중간매개지로 쓰이는 것을 막기 위해 라우터에서 다른 네트워크로부터 들어오는 IP broadcast 패킷 막아 |

| IP directed broadcast address로 전성된 ICMP 패킷에 대해 응답하지 않도록 설정 |

3) Flooding Attack

- ICMP Flood

- UDP Flood

- TCP SYN Flood

4) Land Attack

- S_IP = D_IP

| 자신의 시스템 주소와 동일한 소스 주소를 가진 외부 패킷 필터링 |

5) Ping of Death

- ping을 이용해 ICMP 패킷을 정상적인 크기(65,535 byte)보다 아주 크게 만듦

- 라우팅되어 아주 작은 Fragment가 됨

- 정상적 크기보다 큰 ICMP 패킷은 Fragment 수가 많기에 훨씬 많은 부하가 걸림

6) Teardrop Attack

- IP가 정상적으로 패킷을 전송할 때 IP 단편화(fragmentation) 발생, 수신자는 재조립을 통해 단편화된 데이터 복구

- 재조립 시, 정확한 조립을 위해 offset 값을 더하는데, 이 offset 값을 고의적으로 수정하거나 더 큰 값을 더하게 해, 그 범위를 넘어서는 오버플로우 일으켜 시스템 마비

| IDS/IPS 및 방화벽을 우회할 수 있고 Boink 등 다양한 변종을 가지므로 완전한 차단 불가 |

| 취약점 패치 |

7) Inconsistent Fragmentation Attack

- Bonk ; 패킷 순서번호를 모두 1로 전송

- Boink ; 처음 패킷은 정상으로 전송하다가, 중간부턴 비정상으로 전송

8) IP Fragmentation Attack - Tiny Fragmentation

최초의 fragment를 아주 작게 만들어 IDS, 패킷 필터링 장비 우회

Comments