| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 보안이 미래다

- WPA3

- 반사서버

- WLAN

- 쉘코드

- 2021-3156

- DOS

- WPA1

- wep

- cmd

- aircrack-ng

- 이커시

- aireplay-ng

- E14-20T6S04X00

- Slim3

- shellcode

- DDos

- NAND

- 듀얼부팅

- NOR

- WPA-PSK

- 무선랜

- sudo

- 디스크

- 5G

- 초시대

- 디도스

- airodump-ng

- 윈도우

- airmon-ng

- Today

- Total

대학생들을 위한 IT

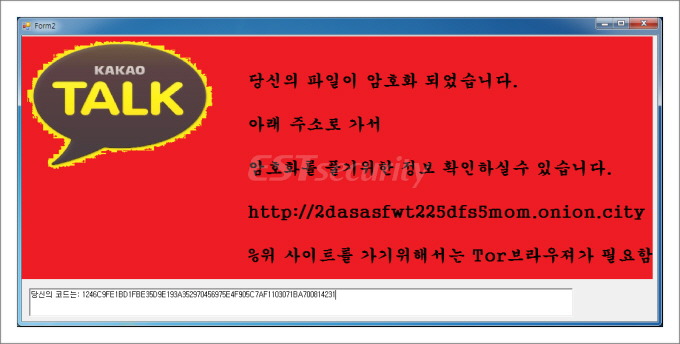

Ransomware(랜섬웨어) :: 이커시 본문

항상 그래왔지만서도, 2020년도 역시 랜섬웨어와 디도스의 해였던 것 같다.

특히 코로나가 지속되면서, 이에 관련한 악성메일, 피싱들이 만연했고, 당연하게도 이와 관련 랜섬웨어도 있었다.

랜섬웨어는 보안쪽에서는 빠질래야 빠질 수 없는 단어이기에, 이번 시간엔 랜섬웨어를 정리하는 시간을 갖겠다.

이 단어는 이제 모두들에게 익숙하기 때문에 여러분들은 친숙하게 이 포스팅을 읽어 내려갈 수 있을 것이다.

몸값을 뜻하는 Ransom과 악성 코드를 뜻하는 Malware의 합성어.

사용자의 동의 없이 컴퓨터에 설치하고 무단으로 사용자의 파일을 모두 암호화 시켜 인질로 잡고 금전을 요구하는

악성 프로그램으로 현존하는 거의 모든 운영체제에서 발견된다. (심지어 DSLR 자체 OS에서도... ㄷㄷ)

과거 랜섬웨어와 비슷하게 하드 디스크의 FAT를 RAM에 백업해 놓고 간단한 슬롯머신 게임을 실행해 "5크레딧 이내에 잭팟 당첨"이라는 조건이 만족되지 않으면 파괴하는 형식을 취한 카지노 바이러스가 있었었다. 돈을 요구하지는 않고, 잭팟이 터져야 인질로 메모리에 붙잡아 뒀던 FAT를 다시 복구해 주는 DOS 운영체제 시절 악성코드가 최초의 랜섬웨어이지 않을까 싶다.

| 워너크라이 |

2017년 5월에 등장하여 엄청난 전염력을 보여주는 워너크라이가 전 세계를 강타하면서 랜섬웨어가 화제가 되었다.

Ooops, your important files are encrypted.

윈도우를 사용하는 컴퓨터를 대상으로 하는 랜섬웨어로, 2017년 5월 12일에 대규모 공격이 시작되었고,

이에 감염되면 컴퓨터 내의 파일들이 암호화되어 버리며, 파일 몸값으로 비트코인 $300를 요구하는 메시지 창이 화면에 뜬다. (2021.1.7일 기준 1BTC = 약 4000만원, 당시에는 이정도 가격대는 아님)

| ㅁ제 컴퓨터에 무슨 일이 일어난 건가요? 당신의 중요한 파일들이 암호화되었습니다. 암호화로 인해 대부분의 문서, 사진, 동영상, 데이터베이스 등에 더 이상 접근할 수 없게 되었습니다. 파일을 복구할 방법을 찾으셔도 소용 없으니 시간을 낭비하지 마십시오. 저희 복구 서비스를 제외하고 암호화된 파일을 복구하는 방법은 없습니다. ㅁ파일을 복구할 순 있는 건가요? 물론입니다. 저희는 암호화된 모든 파일을 쉽고 안전하게 복구할 것을 장담합니다. 하지만 당신에게 주어진 시간은 많지 않습니다. 'Decrypt' 버튼을 눌러 일부의 파일을 무료로 복호화해 볼 수 있습니다. 하지만 모든 파일을 복호화하고 싶으신 경우, 결제를 하셔야 합니다. 3일 안에 송금하지 않으신 경우, 송금하셔야 할 금액이 2배가 될 것입니다. 또한, 7일 내에 송금하지 않으신 경우엔, 영원히 파일을 복구하지 못하게 될 것입니다. 6개월동안 대금을 지불하시지 못한 가난한 분들에게는 무료 복호화 이벤트가 있을 예정입니다. ㅁ어떻게 결제하면 되나요? 결제는 비트코인으로만 받고 있습니다. 비트코인에 대해서는 'About Bitcoin'를 클릭하시면 자세히 아실 수 있습니다. 현재 비트코인의 시세를 확인하신 후에 비트코인으로 환전해 주십시오. 자세한 사항은 'How to buy bitcoins'를 클릭하여 확인해 주십시오. 비트코인으로 환전하신 뒤에는 이 창에 나타나 있는 비트코인 계좌로 정확한 금액을 송금하여 주십시오. 송금이 완료되었으면 'Check Payment'를 클릭하여 주십시오. GMT+0 시각으로 월요일~금요일 오전 9시~오전 11시[2]에 Check Payment를 클릭하시는 것이 좋습니다. 입금이 확인된 즉시 파일 복호화가 가능합니다. ㅁ문의사항 도움이 필요하신 경우 'Contact Us'를 클릭하여 메세지를 보내실 수 있습니다. 송금 후 입금이 확인될 때 까지 백신을 종료하고, 이 복호화 프로그램을 삭제하지 않는 것을 강력히 권장합니다. 백신이 업데이트되어 이 프로그램이 삭제되면, 대금을 송금하시더라도 파일을 더 이상 복구할 수 없게 됩니다. |

Wana Decrypt0r 2.0 전문

전파에 있어서 이 랜섬웨어의 가장 큰 특징은 웜, 바이러스와 유사하게 자기 자신을 복제해 네트워크에 흘려보내는 것이 가능하며, drive-by download 방식이나 이메일 첨부를 통한 고전적인 방식만을 사용하던 기존 랜섬웨어들과 달리 윈도우 OS의 취약점을 이용하기 때문에 인터넷에 연결되어 있기만 해도 감염이 될 가능성이 있다고는 하나 실제로는 아님.

정확히는 드라이브 바이 다운로드 방식과 이메일 전파 방식이 같이 사용하지만, MS 윈도우즈의 네트워크 파일 공유 프로토콜인 SMB의 보안 취약점을 이용해서도 전파될 수 있었다. 워너크라이의 SMB 취약점으로 MS는 이 취약점을 보완한 패치를 2017년 3월 중순부터 제공했지만 업데이트를 하지 않거나 업무용 프로그램의 호환성 등을 이유로 안티바이러스, 방화벽 윈도우 업데이트를 꺼 놓은 업무용 PC와 보안 패치가 끊긴 Windows XP가 설치된 PC들이 주로 피해를 봤다.

다시 랜섬웨어로 돌아와, 랜섬웨어에 걸렸을 때의 대표적인 증상은 다음과 같다.

-

중요 시스템 프로그램이 열리지 않는다.

CMD창, 제어판 일부 기능, regedit, msconfig, 작업 관리자, 시작버튼이 눌리지 않는 등 작업이 불가 -

윈도우 복원 시점이 제거되거나 업데이트를 막음

-

CPU 쿨러가 미친듯이 돌아감(CPU, RAM 사용량이 급격이 증가)

-

별도의 다른 악성코드를 심기도 함

-

안티 바이러스가 오작동 혹은 강제로 꺼지거나 삭제

-

안전 모드로 진입할 수 없음

-

파일이 암호화(새로 문서를 만들어도 저장하는 동시에 암호화 ㄷㄷ)

-

강제로 이동식 저장 장치의 연결을 해제

-

재부팅을 할 때마다 랜섬웨어 txt 파일, html 파일이 시작 프로그램 목록에 추가

- 실행되면 숙주 파일이 사라지는 경향이 있어서, 한번 암호화가 끝나면 다시 암호화가 되지 않음

-

특정 경우 연결된 이동식 저장 매체 또한 감염

(USB, 외장하드 등... 플로피 디스크(A:)도 감염. 감염안 된 컴퓨터에 연결 즉시 감염 ㄷㄷ)

여담으로 가끔 랜섬웨어를 가상머신의 운영체제에 일부러 풀어놓아 감상하려는 사람이 여럿 보이는데, 이렇게 가상머신의 운영체제를 랜섬웨어로 감염 시켰다가 결국 가상머신을 빠져나와 호스트 컴퓨터인 실제 사용자 컴퓨터까지 감염되었다는 사례가 매우 많으니 호기심으로라도 가상머신에서도 돌리지 말자.

| 예방법 |

- 백업

- 안티바이러스(백신) 및 OS 업데이트

- 하드웨어/소프트웨어적 분리

- 읽기 전용 디스크 설정

여러 방안들을 써놨지만, 백업이 정말 최고이다. 주기적인 백업은 최고의 치료방법이다.

걸렸다? 포맷하고 백업내용 다시 가져와서 작업하는게 가장 적은 시간과 비용이 드는 방법이다.

"결론은 백업이다"

'운영체제 > 운영체제 그리고 Tip' 카테고리의 다른 글

| sudo :: 이커시 (0) | 2021.02.15 |

|---|---|

| 리눅스 (0) | 2021.02.08 |

| E14 리뷰 :: 이커시 (0) | 2020.12.18 |

| 듀얼부팅(2) (0) | 2020.10.30 |

| 듀얼부팅 (0) | 2020.10.30 |